ニュースで一時期、毎日のように報じられていた「ネット証券での不正売買事件」を覚えているでしょうか。2025年春から夏にかけて、日本の大手証券会社の口座が次々と狙われ、NHKは「わずか4か月で被害総額3,000億円超」と伝えました。驚くべきは、その多くが「現金が直接盗まれる」のではなく、知らぬ間に口座で薄商いの銘柄を大量に買わされ、結果として高値掴みのポジションだけが残るという、非常に異質な手口だった点です。

こうした一連の事件について、公式に「犯行手口」が完全に確定したわけではありません。ただし、公開された各社の声明やセキュリティ業界の分析を突き合わせていくと、セッションクッキーとブラウザに保存されたパスワードの同時窃取、さらに拡張機能を経由した端末側の汚染といった複合的な攻撃が中核にあると考えるのが自然です。

実際、今回のケースで浮き彫りになったのは「パスワード依存の脆さ」です。

事件発覚はSNSの炎上から

年明けから春にかけて、SNS上では「口座が勝手に動かされた」という報告がじわじわ増え、セキュリティ業界でも金融アカウントを狙った AiTM型フィッシングやインフォスティーラー型マルウェア の活発化が指摘されていました。

皮肉にも最初に大きく問題提起をしたのは証券会社ではなく、X(旧Twitter)の投資家界隈での投稿でした。そこから事態が広く認知され、後追い的に証券会社側が動き始めたのです。

ご無沙汰しております。またも半導体セクターがダメージを受ける中、エヌビディアの好決算は一筋の光明でしたが、実は先月SBI証券の口座が不正アクセスの被害に遭ってトラブっておりました。トラブルは現在も続いておりまして、問題は被害額よりもSBIの酷い対応

— 801_ukeru (@801_ukeru) February 26, 2025

早い段階からネット上では「ID/パスワード流出とセッションクッキー横取りを組み合わせた攻撃」が疑われ、やがて明らかになったのは 相場操縦型の不正売買 でした。

手口はシンプルですが巧妙で、流動性の低い銘柄を一斉に買い上げ、攻撃者が別口座で高値売り抜けを行い、被害者口座には割高なポジションだけが残されるというもの。

出金自体はされていなくても、被害者が背負う損失は莫大で、この構造が広く知られるにつれ世間の関心も一気に高まりました。

その後は証券会社側の対応も一気に加速しました。特にSBI証券は5月6日から中国株の新規買付を全面停止し、その後も「当面の間停止」を続行。5月9日からは 出金に金額を問わず二要素認証を必須化 し、夏には FIDO2(パスキー)認証 の導入を発表しました。パスキーはAiTM攻撃に強く、仮にクッキーが奪われても再利用されにくいため、方向性としては理にかなった強化策といえます。さらに、日本証券業協会は5月2日に「10社申合せ」に基づく補償スキームを発表し、業界横断的な救済枠組みも整備されました。

【重要】SBI証券の約款改定、補償範囲が大幅縮小

SBI証券が2025年4月21日に約款を改定します。不正アクセスによる被害が補償対象外となることが明確化されました。

詳細は第3章 インターネット取引取扱規程 第21条をご覧ください。https://t.co/kSfPwubfS5#SBI証券 #約款改定 #不正アクセス— 801_ukeru (@801_ukeru) March 6, 2025

しかし初期の対応は凄まじく、上記のように同社は4月20日頃には事態を把握していたと見られるのですが、利用規約の改定で顧客に責任を転嫁すると見受けられるような改正も行われました。

技術的に見えてくる攻撃の“核”

ここからは私自身の仮説に入ります。今回の不正売買事件の特徴は、「普段からセキュリティ意識が高く、専用PCで慎重に取引していた層」まで被害に巻き込んでいた点です。単なる雑なフィッシングでパスワードが漏れた程度では説明がつきません。そこで注目すべきは、次の三つの要素です。

1. AiTM型フィッシングとセッションクッキー奪取

ユーザーが多要素認証(MFA)を通過した直後に発行される「有効セッションクッキー」を、中間者(AiTM)型の偽サイトが横取りし、攻撃者環境でそのまま再生する。これにより「MFAを突破した状態」が再現されてしまいます。

Microsoftも海外で大規模事例を公表しており、国内でも解説が増えつつある手口です。イメージとしては「顔写真付きのライブチケットを発行して入場した直後、そのチケットをそっくり盗まれてしまう」ようなものです。

2. インフォスティーラーと拡張機能のリスク

もう一つの脅威が、端末に潜り込むインフォスティーラー(情報窃取型マルウェア)です。保存されたパスワードやCookieを一括で抜き取る機能を持ち、偽アップデートや悪質広告を通じて感染する例が多く報告されています。

さらに見逃せないのがブラウザ拡張機能のリスク。正規の拡張がアップデートで悪性化したり、開発者アカウントが乗っ取られて「公式ストア経由」で不正コードが配布される事例は海外で実際に確認されています。普及率の高いアドブロッカー系などは特に狙われやすい存在かもしれません。

3. 価格影響スキーム(相場操縦)

そして最後に、実際の「儲けの仕組み」です。薄商いの銘柄を攻撃者が一斉に買い上げて価格を吊り上げ、自分たちの別口座で高値売り抜けを行う。

結果、被害者の口座には「高値で掴まされたポジション」だけが残ります。直接出金はされていないのに、帳簿上の損失だけが巨額に膨らむという極めて巧妙なスキームです。

この三つ――MFA突破のAiTM攻撃、端末汚染による情報窃取、そして相場操縦。これらが複合的に重なったとき、たとえ専用PC運用や多要素認証を徹底していても突破されてしまう。私はこれこそが、今回の事件の真相に最も近いのではないかと考えています。

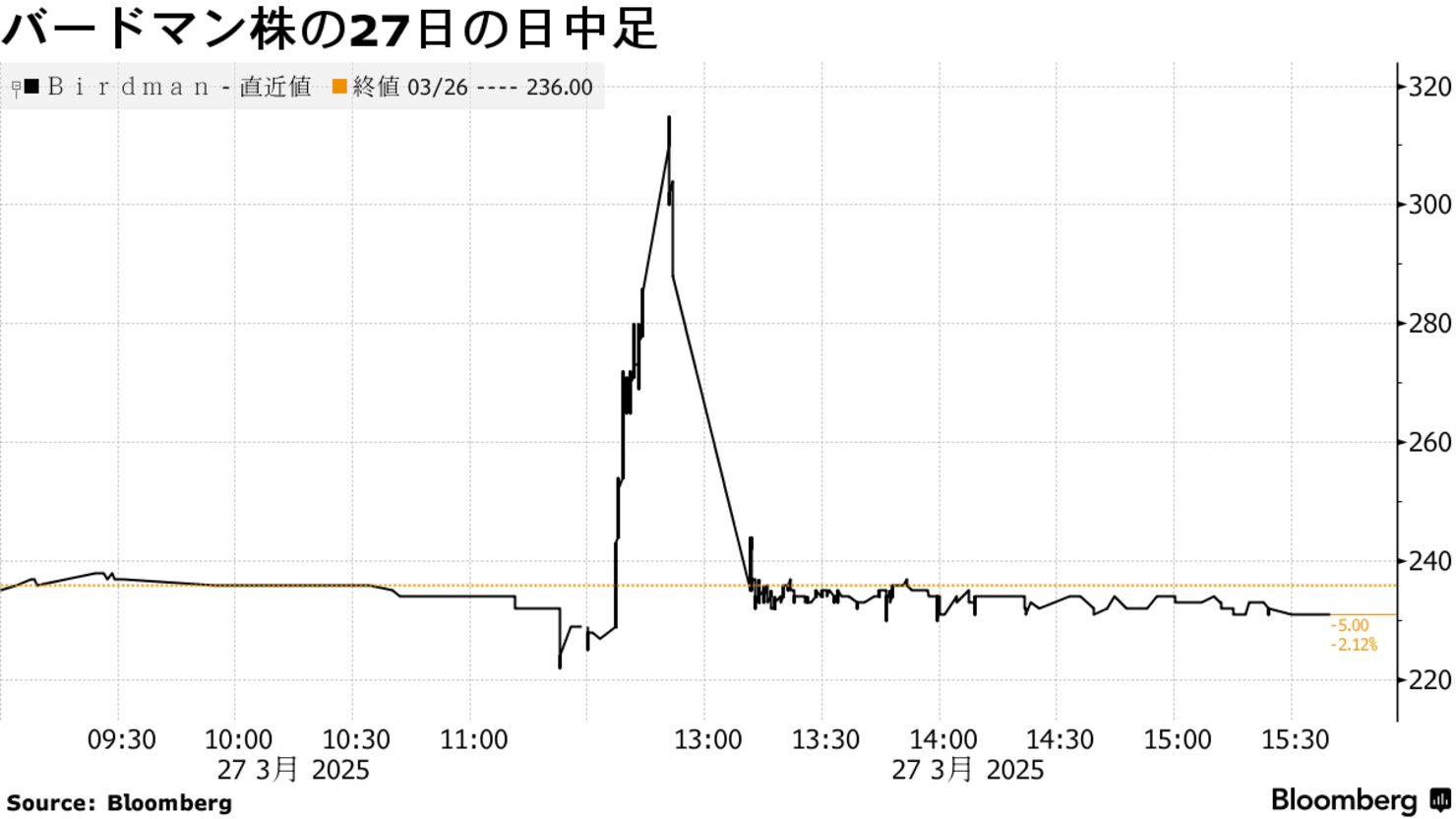

Bloombergの報道でも、以下のような一時的に高値でぶつけるような跡が残っていて、その後元の水準に株価が下がっているのがわかります。

株価水準の低い低位株や時価総額の小さい小型株の値動きは元々激しい特性があるものの、27日に不可解な値動きを見せる銘柄が増え、株価が数百円以下の銘柄を狙った不正取引に関連した売買ではないかとの憶測が強まった。楽天証券は25日、フィッシング詐欺を通じた不正取引の発生を受け、顧客に対しセキュリティーの強化を呼びかけていた。

https://www.bloomberg.co.jp/news/articles/2025-03-27/STRUAPDWRGG000

私たちができる生活防衛策

今回の事件を受けて、私自身も「気をつけているつもりでも狙われる」と実感しました。

だからこそ、以下のような基本対策を徹底したいと思います。

-

端末対策:不要な拡張機能を削除、OSとブラウザは即時更新。怪しいアップデートや実行ファイルは触らない。可能ならEDRや次世代アンチウイルスを導入。

-

ブラウザ運用:証券用は専用プロファイルを作り、保存パスワードや自動入力はOFF。拡張機能ゼロ運用を心がける。

-

認証:選べるならパスキーに切り替え。OTPはアプリや物理キーを利用し、SMSは避ける。ログイン通知は必ずオン。

-

日常運用:出金先を固定し、限度額を絞る。注文履歴を逐次チェック。異常を感じたら即「全端末のサインアウト」とパスワード総入れ替え。

証券会社側もパスキー導入や出金MFA強化を進めています。ユーザー側も積極的に取り入れて「安心を積み上げる」ことが大切だと思います。

まとめ ― 証券口座セキュリティを根本から考える

今回の一連の不正売買事件について、私の仮説は「セッションクッキーと保存パスワードの同時窃取」が中核にある、というものです。AiTMでMFA直後のクッキーを奪い、インフォスティーラーでCookieや保存PWをまとめて抜き、さらに拡張機能がサプライチェーン経由で悪性化する。この三点が重なれば、たとえ専用PCで慎重に運用していたとしても突破される余地がある、と考えるのが自然でしょう。

事件は「証券口座のセキュリティ」を生活の中で根本から見直す契機となりました。私自身も報道を目にした直後に、ブラウザに保存されていたログイン情報やキャッシュをすべて削除し、パスワードを総入れ替え。そのうえで現在は iPhoneの公式アプリだけからログインする方式に切り替えています。アプリにパスワードを保存させず、ID以外は毎回手入力。手間は増えましたが、その分「余計なリスクを遮断できている」という安心感は大きくなりました。

なぜこれが有効かといえば、まず 公式アプリ経由であればフィッシングページに誘導されるリスクがほとんどないからです。ブラウザは検索や広告経由で偽サイトに飛ばされる可能性がありますが、アプリから直接接続すればそうした経路を遮断できます。加えて、ブラウザにパスワードを保存するとPCや他端末と同期して盗まれる危険がありますが、「保存しない」設定を貫けばクラウドや拡張機能を経由した流出経路も断てます。

つまり 「公式アプリ経由+保存なし+毎回手入力」というシンプルな組み合わせは、現状で一般ユーザーが取れる最も強力な防御策のひとつです。多少不便でも「最初からリスクを減らしておけば、あとで理由を説明する必要がない」。この事件を通じて、私はその大切さを改めて強く実感しました。

みなさんも大切な資産をハッキングされて喪失しないように、改めてお気をつけください。